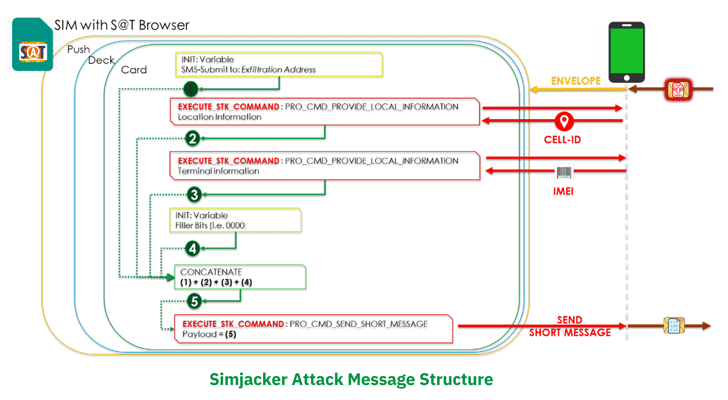

Мнозина сигурно са чули за уязвимостта на SIM картите – SimJacker, разкрита преди точно месец, която засяга широка гама от SIM карти и може дистанционно да бъде използвана за хакване на всеки мобилен телефон, чрез изпращането специално изработен SMS, съдържащ двоични команди.

За тези, които не знаят, името „SimJacker“ е дадено на клас уязвимости, които съществуват поради липса на механизми за удостоверяване и собствени защитни механизми на динамичните инструменти за поправка и диагностика, които са вградени в съвременните SIM карти. Два от много широко използваните SIM инструменти са технологията за браузър S@T и безжичен интернет браузър (WIB).

Досега няколко експерти в телекомуникационната индустрия са потвърдили пред The Hacker News, че слабостите, свързани със SimJacker, са били известни на доставчиците на телекомуникации от много години и дори някои разкриха, че неназована компания за наблюдение в момента експлоатира това, за шпиониране на цели.

Изследователите по киберсигурност на Adaptive Mobile Security разпространиха нов доклад, разкриващ повече подробности за атаките на SimJacker, като се опитват да отговорят на някои важни въпроси, до сега останали без отговор, като например броя на засегнатите оператори и държави, както и подробности за реални атаки.

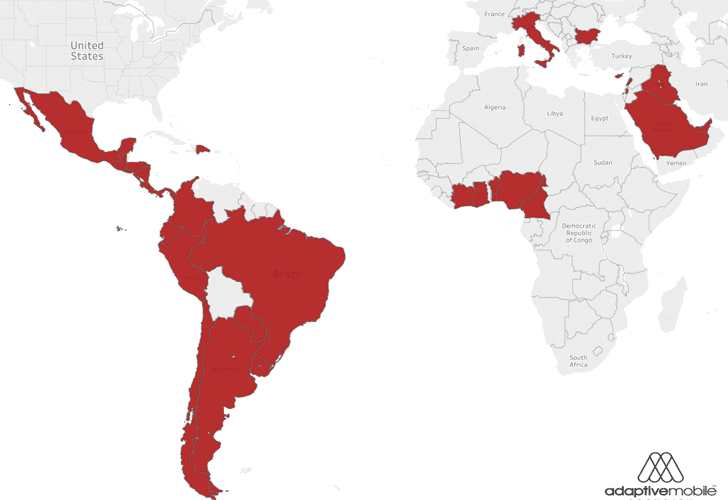

- Списък на засегнатите държави

Въпреки че не бяха посочени засегнатите мобилни оператори, за да не позволят на атакуващите да се възползват от разкритата уязвимост, Adaptive Mobile Security разкриха имената на страните, в които уязвимите SIM-карти все още се използват.

Според доклада списъкът включва 29 засегнати страни на пет континента, където клиентите на общо 61 мобилни оператори активно използват уязвими SIM-карти с инструментариум на S@T Browser:

Северна Америка: Мексико, Гватемала, Хондурас, Коста Рика, Никарагуа, Белиз, Ел Салвадор, Доминиканска република и Панама.

Южна Америка: Перу, Колумбия, Бразилия, Еквадор, Чили, Аржентина, Уругвай и Парагвай.

Африка: Нигерия, Гана, Бенин, Кот д’Ивоар и Камерун.

Европа: Италия, България и Кипър.

Азия: Саудитска Арабия, Ирак, Палестина и Ливан.

Най-вероятната, консервативна оценка на изследователите е, че засегнатите SIM карти варират, но може да са стотици милиони в световен мащаб.

От друга страна, има само 8 мобилни оператора в 7 държави, които активно използват уязвимия набор от инструменти на WIB на своите SIM карти. Тези страни се намират в Източна Европа, Централна Америка, Азия и Западна Африка.

- Реални атаки със SimJacker

Според изследователите неназованата компания за наблюдение – активна поне от 2015 г. и известна с насочването на потребители от множество страни по мрежата SS7 – използва уязвимостта на SimJacker, за да събере разузнавателни данни за своите цели.

Всичко започнало, когато изследователите откриват необичайни и подозрителни SMS събития през последното тримесечие на 2018 г. и при активно наблюдение записват близо 25 000 съобщения от Simjacker, с опит да бъдат изпратени до 1500 уникални мобилни устройства в период от 30 дни.

Основните цели били мексикански мобилни потребители, докато малък брой атаки били наблюдавани и срещу абонати на мобилни телефони от Колумбия и Перу, с цел получаване както на информация за местоположението, така и на уникални IMEI идентификатори.

„Вярваме, че преди откриването те може би са проследили успешно местонахождението на хиляди мобилни абонати, в течение на месеци и вероятно години“, казват изследователите.

„Също така, наблюдавахме експерименти на атакуващия, който с течение на времето прилага нови потенциални форми на атака, използвайки уязвимостта. Броят, мащабът и сложността на модификациите на атаката са значително над това, на което сме били свидетели досега“, допълват те.

Изследователите наблюдават над 860 подварианта за атака на Simjacker в действителния SMS пакет, изпратен от поне 70 мобилни номера, контролирани от атакуващи устройства.

Освен това от Adaptive Mobile Security забелязват също, че нападателите се опитват да използват специализирани SS7 атаки срещу някои потребители в случай, че атаките на SimJacker се провалят.

- Как да се предпазите от атаки на SimJacker

За съжаление, няма лесен начин мобилните абонати да разберат дали уязвимият набор от инструменти за браузър на SIM е разгърнат на тяхната SIM карта или не.

Въпреки че има налични приложения, като SnoopSnitch, които можете да изтеглите от Google Play Store, за да откриете атаки въз основа на съмнителни двоични SMS, това изисква вашето Android устройство да е „хакнато“ (руутнато), но дори това няма да ви помогне много.

Като потенциална жертва можете да направите много малко, за да се защитите. Остава единствено да изчакате мобилния си оператор да приложи мерки за сигурност или просто да премести вашия телефонен номер в друга сигурна мрежа, ако е налична, което ще ви осигури нова СИМ-карта.